Misc

Where am I

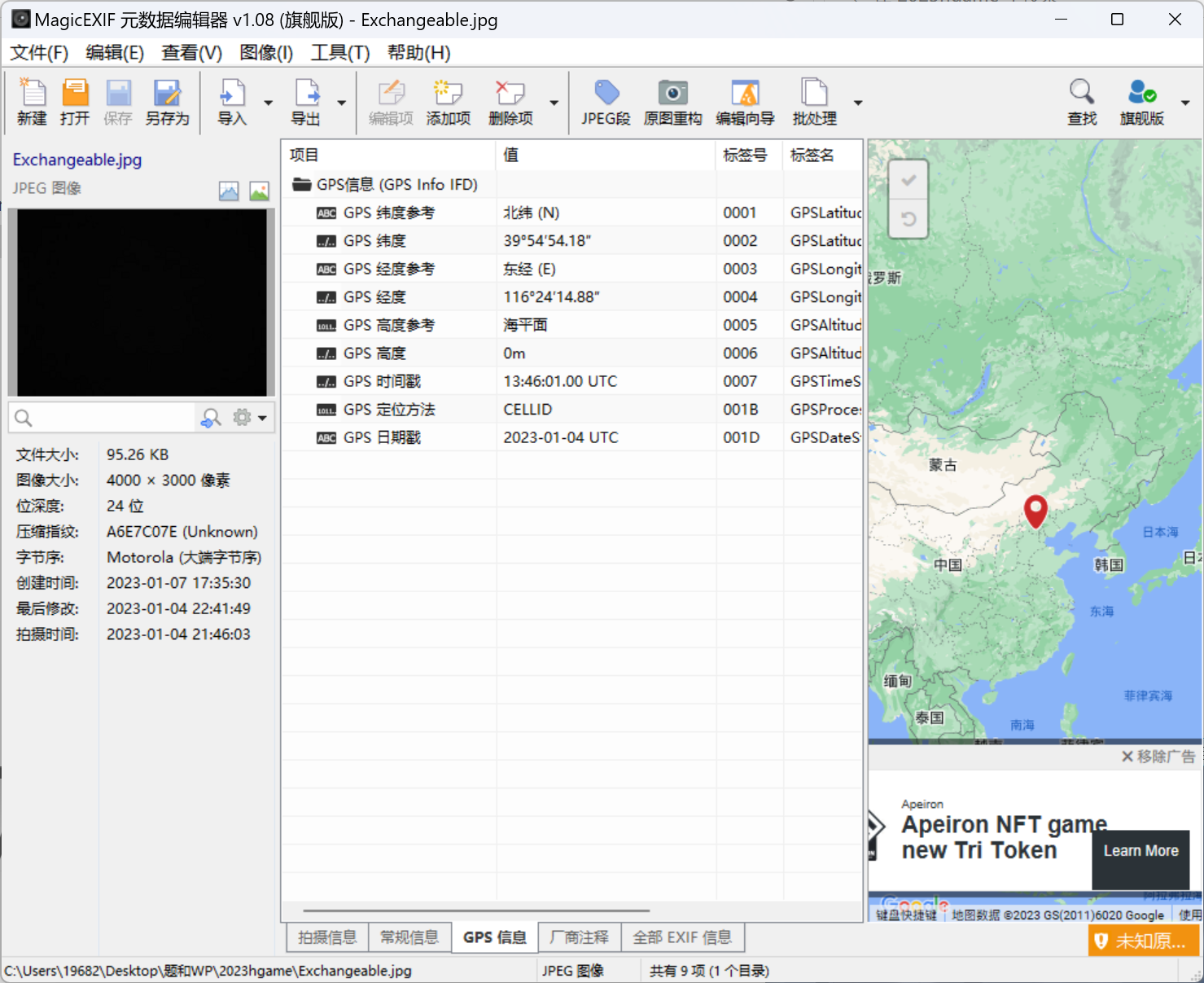

流量分析可提取一个伪加密的压缩包,打开得到保存有exif的图片。放到MagicExif查看经纬度信息即可

神秘的海报

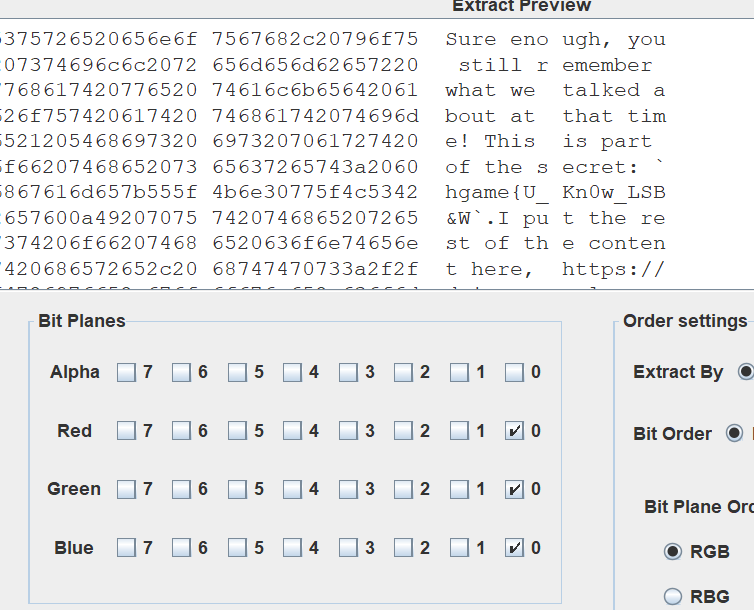

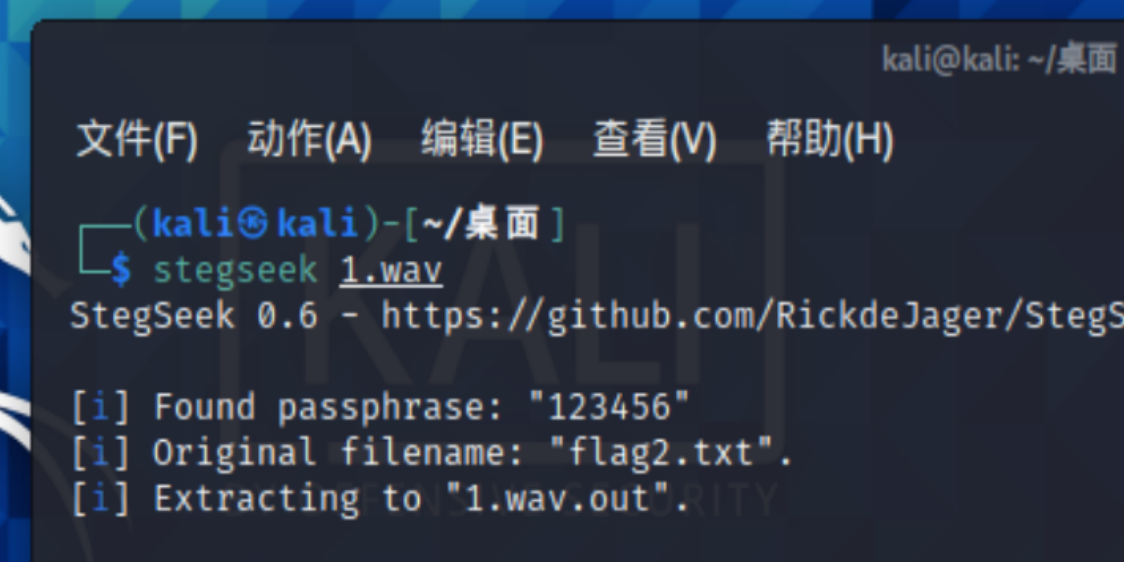

lsb+steghide

用stegsolve和stegseek即可

e99p1ant_want_girlfriend

改一下高就行,也可以爆破正确crc的图片

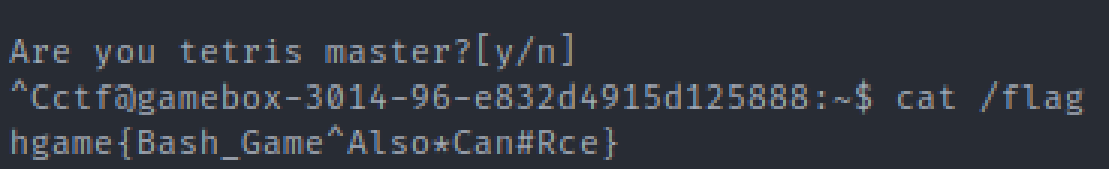

Tetris Master

ssh连接后,ctrl+c可以退出游戏回到shell,从而cat /flag实现非预期

Sign In Pro Max

简单的base编码和md5在线破解,只是需要注意uuid的格式{8-4-4-4-12}

crazy_qrcode

在线网站qr-box可以梭

得到图片用ppt拼一下

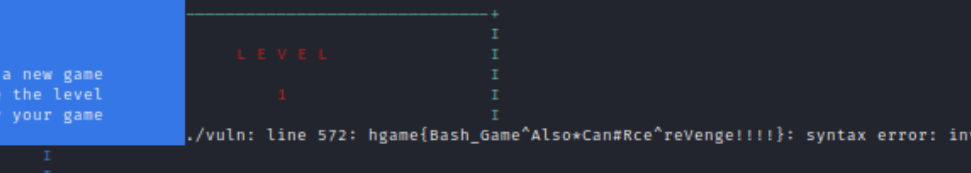

Tetris Master Revenge

如果有arg1和arg2,会被当作arithmetic expressions(算术表达式)这里存在⼀个数组内命令执行的Trick。可以在询问是否是tetris master时,输入 arr[$(cat/flag)] ,并且让游戏结束,这时候数组的索引为 $(cat /flag) ,作为数组索引会报错,但是命令执行的结果会被输⼊到标准输出中,来实现RCE。

连上后输入n,输入target score为arr[$(cat /flag)] 。读入 target 值进入 paint_game_over() 内,比较时 [[]] 操作符会造成RCE。开游戏,结束后命令会以报错的形式执行显示出来。

Tunnel

非预期直接查找关键字

Tunnel Revange

上链接,给空白磕一个

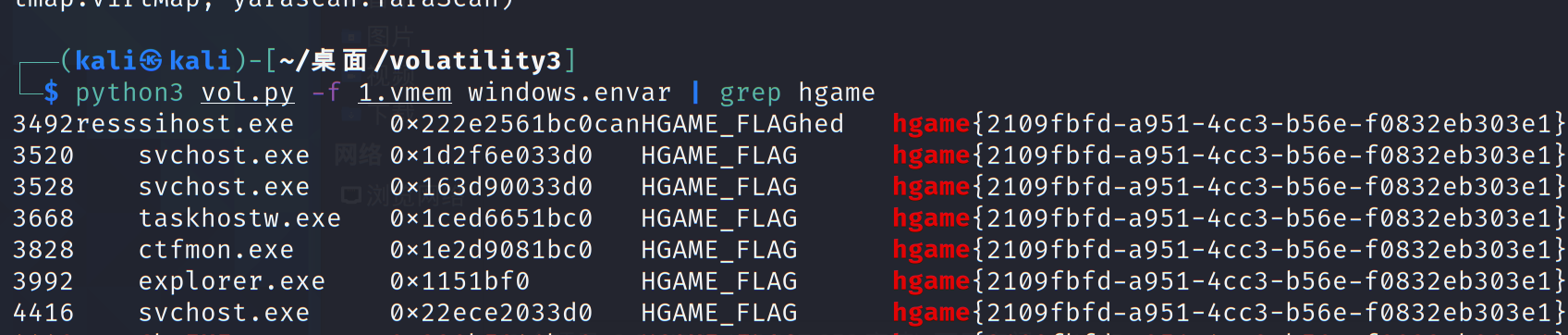

ezWin - variables

内存取证,但是必须要使用vol3,对于vol3的使用还是比较少的,记录一下

查询基本信息

1 | python3 vol.py -f 1.vmem windows.info |

根据题目名称,结合grep查询环境变量

1 | python3 vol.py -f 1.vmem windows.envar | grep hgame |

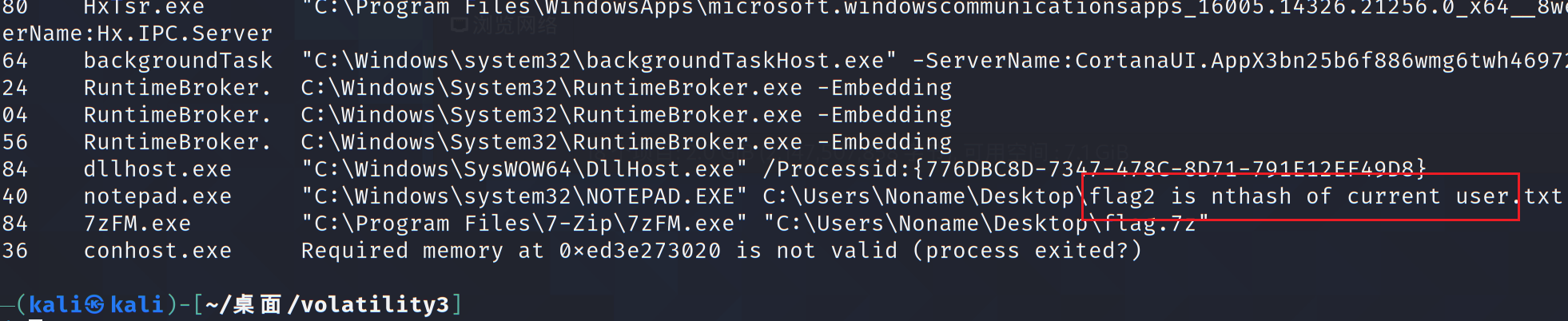

ezWin - auth

先使用cmdline查看命令行记录

1 | python3 vol.py -f 1.vmem windows.cmdline |

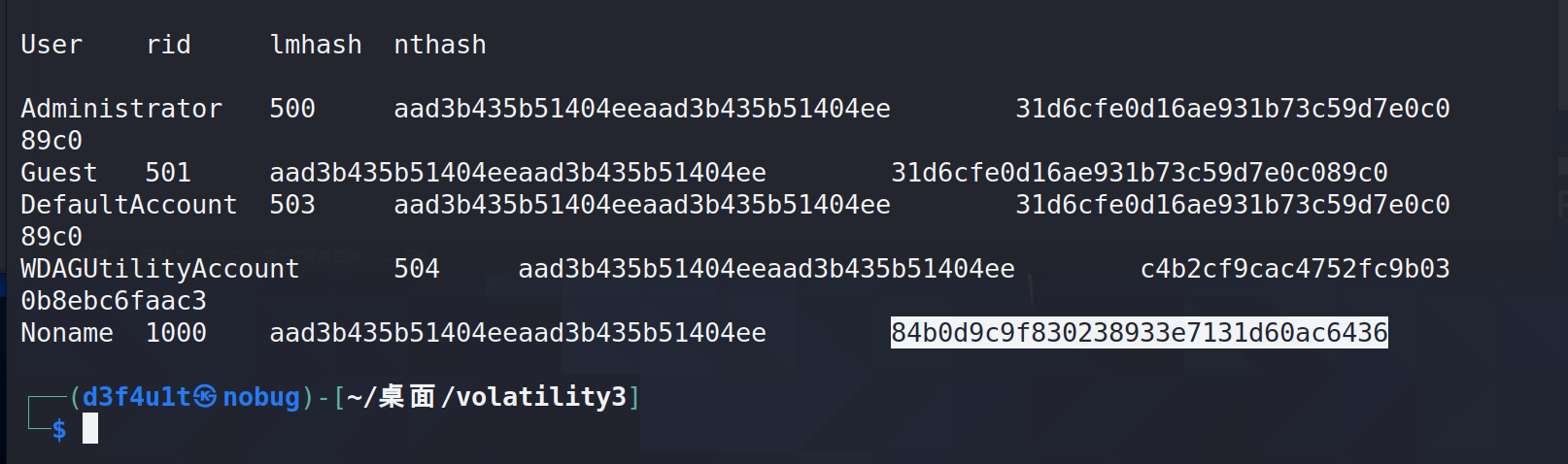

查看ntlm

1 | python3 vol.py -f 1.vmem windows.hashdump.Hashdump |

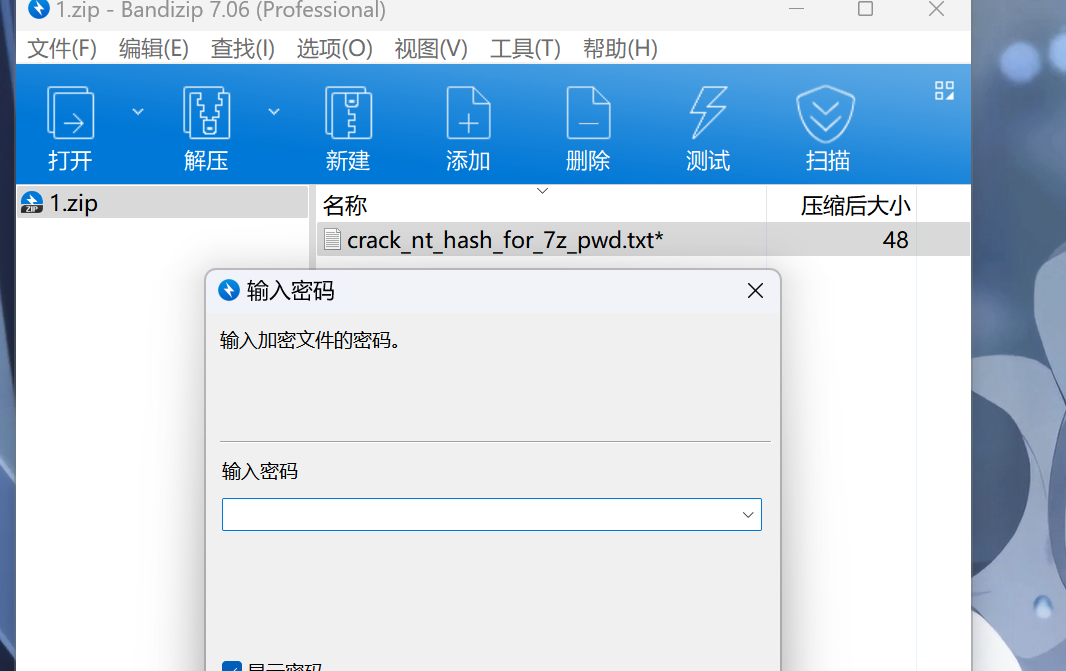

ezWin - 7zip

经过上题可以看到桌面上有个flag.7z,提取

md5解开ntlm即密码